Vous voyez ce cadenas 🔒 dans votre navigateur ?

Beaucoup pensent qu’il signifie "ce site est sécurisé"!En réalité : ce n’est pas toujours le cas !!!

Le cadenas indique seulement que la connexion est chiffrée. Mais un cybercriminel pourrait tout à fait utiliser HTTPS pour piéger sa victime. Ce que ça veut dire : Vous êtes bien connecté… au serveur (même si c’est un serveur malveillant). Vos données sont chiffrées… jusqu’à l’attaquant. C’est comme envoyer une lettre dans une enveloppe… à un voleur. Alors, comment augmenter ses chances de déterminer si une connexion est vraiment "de confiance" ? J’ai développé un agent de sécurité réseau qui analyse en profondeur les empreintes cryptographiques TLS (JA3/JA3S) Il pourrait reconnaître les signatures de certains outils malveillants avant même qu’ils agissent. Il tourne en arrière-plan, sans bruit. Il compare les empreintes avec des bases comme Salesforce JA3 et ThreatFox Et il pourrait vous alerter en temps réel dès qu’une connexion semble douteuse

Parce que la cybersécurité, ce n’est pas que des antivirus. C’est aussi comprendre ce qui se passe en réseau, et qui vous parle en HTTPS

Attention : Cet agent est une ressource supplémentaire qui pourrait contribuer à améliorer la visibilité sur les connexions réseau

Il ne garantit pas une protection complète et ne remplace pas une solution de cybersécurité globale. Il pourrait aider à détecter des comportements anormaux précoces (ex : JA3S suspects) mais il ne remplace pas une solution complète de cybersécurité !!!

Il pourrait aider à réduire la surface d'attaque, mais d'autres protections doivent rester en place (antivirus, EDR, firewalls, surveillance humaine...)

Agent de détection TLS malveillant

JA3S Defender est un agent de cybersécurité léger, open-source, qui pourrait contribuer à détecter des communications TLS suspectes via l’empreinte JA3S, en interrogeant automatiquement ThreatFox et en suggérant le blocage via le pare-feu Windows.

Fonctionnalités principales

Capture en temps réel des paquets TLS ServerHello (via pyshark)

Extraction de l’empreinte JA3S (hash + string)

Interrogation de ThreatFox pour détection de menaces connues

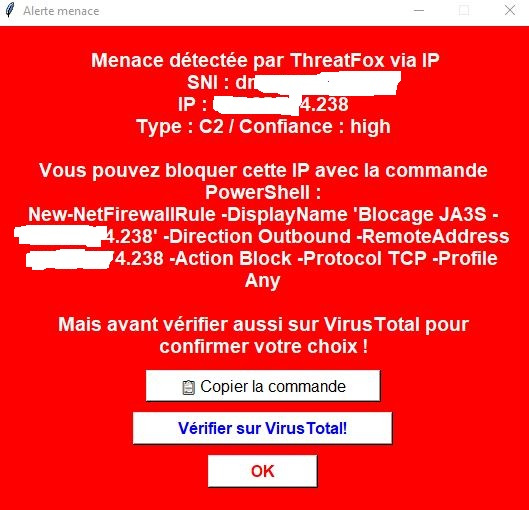

Affichage d’une alerte visuelle (fenêtre rouge avec Tkinter)

Commande PowerShell prête à copier pour bloquer l'IP malveillante

Lien direct vers VirusTotal pour confirmation manuelle

Fonctionne en mode agent (EXE), sans console mais ile peut etre exécuté dans un IDE aussi.

Source github: https://github.com/cyberentia/Agent-de-d-tection-TLS-malveillant